Selon Microsoft, 99,9% des attaques automatisées pourraient être empêchées par l’authentification multifacteur. Une sécurité supplémentaire qui séduit de plus en plus d’acteurs. Parmi eux, Google, Salesforce ou encore GitHub sont en train de la rendre obligatoire. Mail, SMS, push notification, sécurité matérielle, vers quelle solution se tourner pour gérer l’authentification forte ?

Sommaire

Deux contrôles valent mieux qu’un !

2FA logiciels : simples mais faillibles

Les solutions matérielles plus robustes

Deux contrôles valent mieux qu’un !

La vérification en deux étapes (2FA), également appelée double authentification ou encore authentification à deux facteurs, exige du collaborateur qu’il présente deux preuves d’identité avant de pouvoir accéder à une ressource.

En pratique, l’utilisateur doit compléter son couple identifiant/mot de passe pour accéder à un service. Si les informations sont correctes, il devra se soumettre à une seconde étape d’authentification avant d’accéder au contenu demandé.

L’authentification forte mixe obligatoirement deux facteurs d’authentification différents :

- « Ce que je sais » : le mot de passe, le code…

- « Ce que je possède » : un secret non mémorisable stocké sur un objet (téléphone, carte, clé USB…)

- « Ce que je suis » : ADN, l’empreinte digitale, la voix…

Les méthodes d’authentification les plus fréquentes utilisent un code éphémère stocké sur un appareil de confiance (ce que je possède) ou capteur d’empreintes du smartphone (ce que je suis), en plus du mot de passe habituel (facteur que l’on connaît).

Principal bénéfice, l’identification à double facteur repousse efficacement une majorité des phishings, le cyberattaquant devant en plus d’avoir obtenu le mot de passe, accéder à l’objet de confiance du collaborateur pour déverrouiller le compte.

2FA logiciels : des solutions simples mais faillibles

La validation par SMS

L’utilisateur reçoit un SMS contenant un code à recopier avant d’accéder au service. Cette méthode est très utilisée par les services bancaires.

Cette solution qui parait simple et efficace est pourtant proscrite par l’ANSSI. Les SMS peuvent facilement être interceptés par un attaquant pour qui il sera alors aisé de récupérer le code d’authentification. Pour ce faire, l’attaquant contacte l’opérateur téléphonique, prétexte avoir perdu sa SIM et s’en voit livrer une nouvelle. Il peut alors contourner tous les multifacteurs mis en place.

Dans son guide des recommandations relatives à l’authentification multifacteur et aux mots de passe, l’ANSSI proscrit cette pratique. Le canal SMS est ainsi considéré comme peu ou pas du tout sécurisé. De nombreuses entreprises sont tombées dans le filet, jusqu’au patron de Twitter dont le compte a été piraté de cette manière.

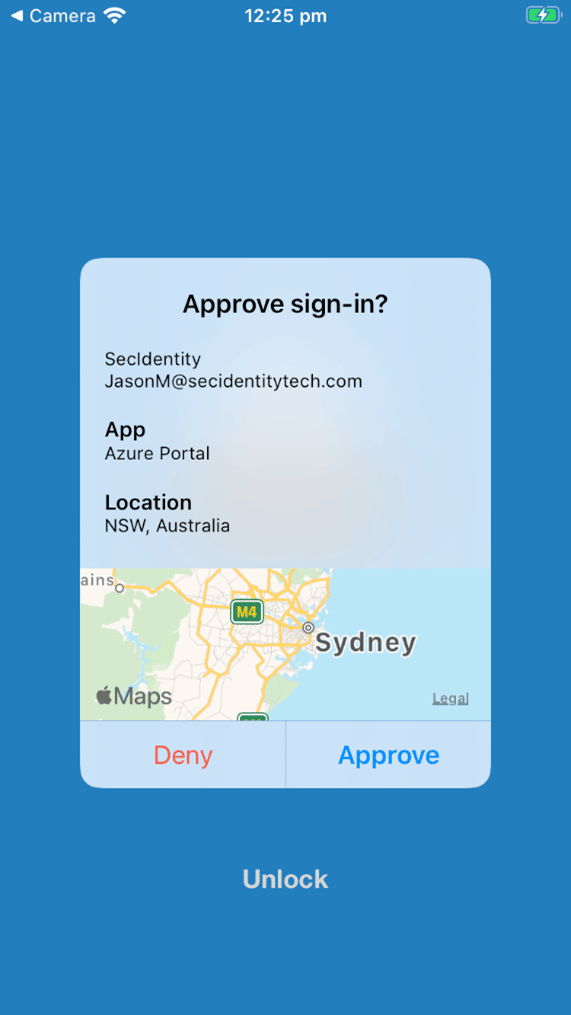

Double authentification par notifications push

La méthode Push pour la double authentification consiste à afficher sur le portable du collaborateur une demande de validation afin d’autoriser ou interdire le déverrouillage du compte. Il se présente généralement sous la forme de boutons « Oui – Non » ou « J’accepte – Je refuse ». Une solution qui semble simple et pratique, mais qui finit par générer des mauvaises pratiques. Le collaborateur, par habitude, aura tendance à toujours accepter la validation sans vérifier qu’il est bien à l’origine du contrôle.

La « MFA fatigue » est un phénomène qui commence à faire parler de lui. Lorsque les collaborateurs ont de nombreuses validations en push pendant la journée, ils prennent l’habitude de valider sans réellement vérifier quelle est la demande qui est affichée sur leur téléphone. Les pirates en profitent alors pour passer à travers les mailles du filet.

2FA par email

Comme son nom l’indique, l’utilisateur reçoit son code d’authentification par email. Cette méthode rapide est pourtant une des moins sécurisées. En effet, si les accès d’un collaborateur sont compromis pour un service, ils peuvent l’être pour sa messagerie, surtout si les mots de passe sont les mêmes. Le hackeur aurait alors accès à l’intégralité des services.

Application multifacteur sur smartphone

Le déverrouillage d’un compte peut également s’effectuer par la méthode OTP (One-Time Password) qui se matérialise par un mot de passe unique et éphémère. Celui-ci est uniquement généré par une application préalablement synchronisée. Un algorithme basé sur un secret partagé génère régulièrement un nouveau code, que le service a la capacité de vérifier.

Voilà une méthode d’authentification multifacteur sur smartphone plus sécurisée. C’est d’ailleurs une première étape intéressante pour démocratiser le second facteur pour les particuliers et les professionnels à la recherche d’un premier pallier de sécurité. Le problème de cette méthode d’authentification vient surtout des smartphones sur lesquels sont détectées tous les ans plusieurs centaines de failles.

Les solutions matérielles plus robustes pour la MFA

Les clés de sécurité

La clé USB 2FA représente une solution matérielle innovante dans la protection des comptes collaborateurs. Elle doit au préalable être enregistrée sur le serveur ou le site de l’entreprise, après quoi elle sera reconnue comme moyen d’authentification.

Lors d’une demande de connexion, le déverrouillage 2FA nécessite de renseigner les identifiants habituels puis de connecter la clé au poste de travail. C’est plutôt sur le quotidien que le bât blesse : elle demeure souvent indéfiniment sur le port USB ou peut être perdue ou vérolée, ce qui réduit considérablement leurs bénéfices.

L’authentification par carte à puce

Le 2FA par carte à puce fonctionne de manière similaire à la clé USB mais nécessite un lecteur de carte externe ou interne à l’ordinateur. Elle doit avoir été enregistrée au préalable en tant que facteur d’authentification secondaire auprès de la DSI. Le collaborateur s’authentifie en renseignant le code confidentiel de la carte à puce.

Ce dispositif à haut niveau de sécurité nécessite que chaque utilisateur possède sa propre carte. Outre la nécessité de s’équiper en lecteurs, assez peu d’applications et de services sont compatibles ou simples à intégrer avec ce système. À l’inverse, le standard OTP est très largement répandu sur la plupart des services quotidiens utilisés par les entreprises.

L’équilibre OneWave, une solution matérielle pour l’authentification multifacteur

La solution parfaite existe rarement en cybersécurité. Le choix d’un outil implique obligatoirement des arbitrages de sécurité, de simplicité et de coût. C’est pourquoi OneWave prend le parti de protéger les entreprises à l’aide d’une sécurité matérielle et dédiée à la protection des accès sous forme d’une carte biométrique.

Le Secure Element fortifie l’accès à l’entreprise

La OneWave est sécurisée grâce à un capteur d’empreinte et un Secure Element (SE) certifié afin de chiffrer les données et les communications. Elle est connectée par lien Bluetooth chiffré aux ordinateurs et mobiles. Elle accélère l’authentification via mot de passe et second facteur et permet, en démocratisant le 2FA, une meilleure résistance aux tentatives de phishing.

Pour donner les moyens à vos collaborateurs de se protéger efficacement contre les cyberattaques, il ne suffit pas de les sensibiliser aux enjeux de la cybersécurité. Si un travail de formation est essentiel en interne, il sera cependant insuffisant si vous ne donnez pas à vos salariés les moyens de se défendre contre les menaces.

De la même manière qu’un PC est essentiel pour qu’un collaborateur soit productif, ou qu’un véhicule de fonction permet à un commercial d’exercer son métier, un outil de cybersécurité lui donnera les moyens de se protéger.

On ne le répétera jamais assez, le phishing est un fléau : même les employés les plus aguerris peuvent être à l’origine de ce fameux clic malheureux, déclenchant un piratage de masse en entreprise.

Si l’activation d’un second facteur d’identification est un bon début, il convient néanmoins d’utiliser cette fonctionnalité convenablement, notamment en évitant le piège du smartphone ou de la 2FA par messagerie. Le tout pour démocratiser l’authentification multifacteur est d’investir dans un outil robuste et fiable, de préférence matériel, et d’accompagner sa mise en place d’une formation simple et adaptée.

En délestant vos collaborateurs du poids de la cybersécurité, vous ajoutez une couche supplémentaire dans la protection de votre organisation, tout en facilitant le quotidien de vos salariés. Un argument non négligeable, non seulement pour leur fidélisation, mais également en matière d’attractivité RH !