Dans un monde numérique où les cyberattaques se multiplient, la confiance en nos échanges numériques n’a jamais été aussi nécessaire, voire même stratégique. Pour renforcer cette confiance, rien de tel que d’intégrer la sécurité au cœur même de vos équipements, grâce à un secure element. Sans le savoir, vous en avez un dans votre carte SIM et votre carte bancaire. Et si vous utilisiez la sécurité matérielle pour authentifier les collaborateurs de votre entreprise ?

Cette série de 2 articles est rédigée par Laurent Miralabé – CTO de OneWave. Elle porte sur la sécurité matérielle de la OneWave et sur l’importance qu’elle peut avoir. Lire le premier article

Sommaire

Le secure element, clé de l’authentification simple et sécurisée

Utilisation d’un secure element

Pour une généralisation de la sécurité matérielle

Facile d’utilisation et ultra-sécurisé, le secure element est encore trop peu connu. Il pourrait bien pourtant être la future clé de la gestion de l’authentification en entreprise. Si l’importance de la cybersécurité ne fait plus aucun doute pour les dirigeants d’entreprises, la vulnérabilité des solutions seulement logicielles est encore sous-estimée. Malgré tout, les secure elements (SE) sont déjà généralisés dans les cartes SIM, dans les cartes de paiement ou dans certains smartphones. Voyons comment cela fonctionne.

Le secure element, clé de l’authentification simple et sécurisée

Pour assurer la sécurité d’un système, il faut tenir compte de plusieurs éléments :

- sécurité des accès physiques ;

- sécurité des applications et systèmes d’exploitation ;

- sécurité des transactions et des communications ;

- sécurité du stockage des données.

Pour les transactions et le stockage, la protection se base sur du chiffrement et pour les accès et l’intégrité, sur de l’authentification. Ces deux éléments ont besoin de clés cryptographiques. C’est précisément le rôle du secure element de protéger ces clés contre les tentatives d’attaques.

Pour autant, le SE reste un composant spécialisé. Il s’apparente à un microcontrôleur et peut donc exécuter du code et stocker des données, mais réalise cela moins efficacement que les microprocesseurs plus généralistes de nos smartphones ou montres connectées. En effet, il n’a pas la puissance nécessaire pour faire tourner des systèmes d’exploitation complexes. Cependant, sa valeur réside dans sa capacité à implémenter des contre-mesures pour faire face aux attaques connues.

Ces contre-mesures sont possibles parce que le SE possède un champ d’application limité au stockage de petites informations et à la manipulation de petites données. Il est très efficace pour les opérations cryptographiques, mais ne serait pas en mesure de gérer des flux vidéos par exemple.

Utilisation d’un secure element

Déployer une application, stocker une donnée et même avoir accès à une variable dans un SE nécessitent au préalable de s’être authentifié.

En effet, l’émetteur du SE l’organise par domaines de sécurité hermétiques entre eux et accessibles uniquement par des clés. Pour des raisons évidentes, ces clés ne peuvent pas être divulguées à n’importe qui et la sécurité du système s’effondrerait si elles venaient à être connues d’attaquants.

C’est pourquoi le SE n’est pas très connu du grand public et qu’il n’est pas souvent exposé aux développeurs d’applications. Les constructeurs de matériel restreignent l’accès aux SE à des acteurs triés sur le volet, en mesure d’assurer la sécurité des clés en leur possession.

Pourquoi généraliser la sécurité matérielle

Un composant de sécurité matérielle, utilisé convenablement, propose donc les solutions les plus robustes de défense contre les malveillances.

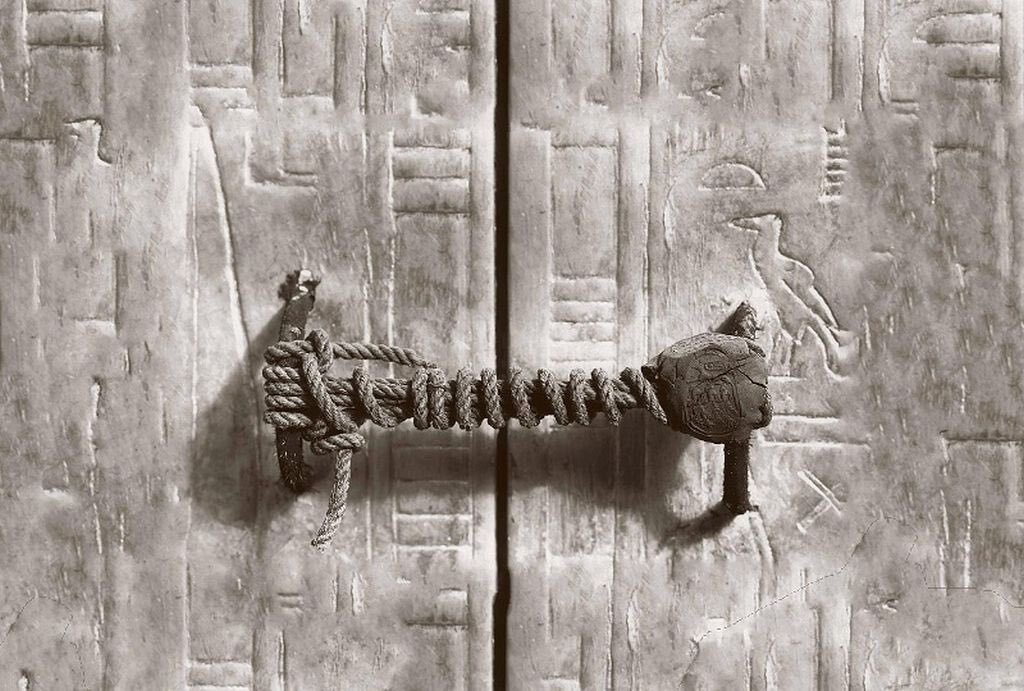

Le meilleur exemple de cela est celui de nos cartes à puce et cartes SIM. Grâce à elles, chacun d’entre nous transporte plusieurs secure element pour sécuriser l’accès à son compte bancaire, réseau téléphonique ou titres de transport. Pourtant, là où ces secure element pourraient adresser un ensemble plus large de problématiques, leur usage est limité.

Chez OneWave, nous pensons qu’il est nécessaire de démocratiser l’usage des bonnes pratiques en sécurité. Cela passe par l’utilisation d’outils dédiés, ne faisant pas de compromis avec l’ergonomie, et qui facilitent les processus de sécurité. Les mots de passe, souvent source de vulnérabilités et casse-tête pour la plupart des utilisateurs sont un excellent exemple d’un processus qui gagnerait à devenir aussi simple et sécurisé qu’un paiement sans-contact.

Le monde de l’IoT bénéficierait aussi de l’usage d’éléments de sécurité matérielle. De nombreuses études montrent que c’est un domaine où la sécurité n’a pas été au cœur des préoccupations.1

En généralisant l’usage des secure elements et en facilitant leur accès aux développeurs d’applications, nous compliquerons la tâche des attaquants et augmenterons le niveau général de protection de l’ensemble de nos interactions.

👉 A lire également : Comment OneWave sécurise et simplifie l’authentification des collaborateurs ?