Particulièrement efficace, le phishing vise à obtenir du destinataire d’un courriel ou sms d’apparence légitime qu’il transmette ses identifiants de connexion à différents services, afin de prendre possession de ses comptes. Entre 2FA, MFA et bonnes pratiques à adopter, nous revenons sur les moyens existants antiphishing.

Sommaire

Phishing : reprenons les bases

La sensibilisation, essentielle pour se prémunir contre le phishing

Phishing : reprenons les bases

Le phishing, également appelé hameçonnage, est l’un des principaux vecteurs d’attaque des cybercriminels. Preuve en est, 83 % des personnes interrogées par Proofpoint ont déclaré que leur entreprise avait subi au moins une attaque concluante de phishing par e-mail en 20211. Par ailleurs, selon une étude menée par Cisco, l’hameçonnage demeure la technique de prédilection des pirates informatiques, avec près de 80% des informations personnelles dérobées en 2021 correspondant à des campagnes de phishing. 2

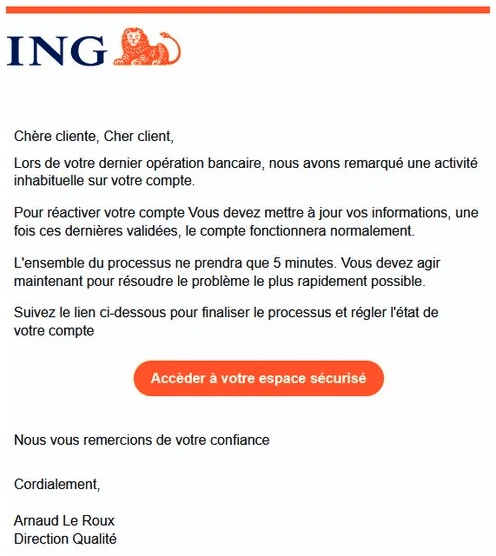

Les mails ou sms de phishing contiennent des visuels qui ressemblent à s’y méprendre à un organisme ou un site officiel, et jouent très souvent sur un caractère d’urgence. L’objectif des cybercriminels est clair : soutirer à l’internaute des informations personnelles comme un mot de passe, un numéro de carte bancaire, ou l’accès à un compte en ligne quelconque.

Source : cybermalveillance.gouv.fr

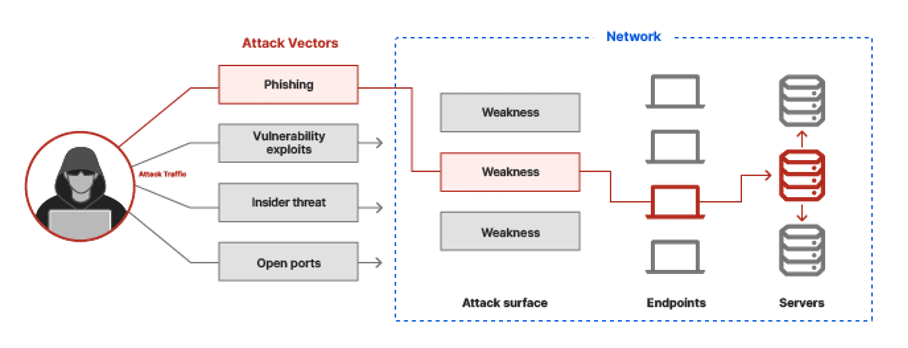

Une fois les données dérobées, les conséquences sont colossales pour les entreprises, surtout si aucune politique de gestion des accès n’a été mise en place en interne ! Usurpation de données en vue d’un vol (de données ou d’argent), diffusion de logiciels malveillants dans le SI, ransomwares pour débloquer les données chiffrées par les cybercriminels… Telles sont les conséquences que peuvent avoir une attaque sur une entreprise entière, suite au clic malencontreux d’un seul collaborateur sur un mail de phishing.

Source : Cloudflare

La sensibilisation, essentielle pour se prémunir contre le phishing

S’il existe plusieurs solutions payantes destinées à protéger les entreprises, la sensibilisation des collaborateurs reste un impondérable de l’antiphishing. En effet, on estime que près de 95% des failles de cybersécurité sont dues à une erreur humaine 3. Avoir une sécurité robuste est donc indispensable, mais reste indissociable d’une formation complète, apprenant aux collaborateurs à reconnaître un mail de phishing, ou à appliquer les bonnes pratiques de cybersécurité.

En France, 62% des travailleurs déclarent d’ailleurs n’avoir jamais suivi de formation liée aux sujets cyber au sein de leur entreprise4…

Le second facteur d’authentification, meilleur ami de l’antiphishing

Quelles sont les différences entre l‘authentification forte et la MFA ?

Parmi les méthodes antiphising reconnues, on compte le second facteur d’authentification, s’il est appliqué dans le cadre d’une authentification forte.

En effet, la MFA (authentification multifacteur) est souvent confondue avec l’appellation authentification forte. Or, il serait faux de croire qu’une authentification multifacteur est nécessairement plus robuste qu’une authentification avec un facteur unique.

- L’authentification multifacteur fait intervenir plusieurs catégories de facteurs. Cependant, ces derniers, pris indépendamment ou ensemble, ne sont pas forcément considérés comme étant forts. Par exemple, un mot de passe (facteur faible) associé à un code d’authentification smartphone, ne peut pas être considéré comme un processus d’authentification forte.

- L’authentification forte repose quant à elle généralement sur un facteur unique et sur un mécanisme cryptographique dont les paramètres et la sécurité sont jugés robustes. L’élément secret est alors le plus souvent une clef cryptographique.

On distingue donc une authentification multifacteur faible d’une authentification multifacteur forte lorsque cette dernière fait intervenir au moins un facteur d’authentification considéré comme fort5.

Sécurité matérielle et OTP, une combinaison antiphishing

Pour protéger son compte en cas d’attaque par phishing réussie, utiliser un second facteur d’authentification comme un OTP est particulièrement recommandé. Preuve en est, on estime que 99,9% des piratages pourraient être évités avec un facteur d’authentification supplémentaire comme celui-ci6.

Les OTP (One Time Password) sont des codes éphémères générés par un second appareil, et sont liés à un utilisateur donné. Ces mots de passe expirent après 30 à 60 secondes et ne peuvent pas être réutilisés. Ainsi, en cas d’attaque, le cybercriminel tentera de se connecter avec les identifiants de connexion dérobés, mais n’aura pas accès à l’OTP, qui sera généré par une solution de sécurité matérielle, barrière difficilement franchissable pour le hackeur s’il n’a pas accès à l’objet en question.

C’est par exemple le cas de la OneWave, chez qui l’authentification forte repose sur un facteur de possession (sécurité matérielle). En utilisant une carte dotée d’un secure element, l’utilisateur prouve son identité au vérifieur en démontrant indirectement la possession d’une clé cryptographique qui doit rester secrète.

Néanmoins, la méthode du second facteur d’authentification présente des limites en cas d’attaques particulièrement sophistiquées, ou de cybercriminels aussi patients qu’insistants.

On pourrait par exemple citer la MFA fatigue par push notification, qui consiste à spammer une victime via des requêtes MFA répétées jusqu’à ce que lassée, la personne en question accepte la requête, permettant au malfaiteur d’accéder au système. Ce type d’attaque est possible lorsque l’auteur de la menace obtient l’accès aux identifiants de connexion de l’entreprise mais ne peut pas accéder au compte à cause de l’authentification multifacteur. C’est notamment avec cette méthode qu’Uber a été piraté, figurant dans les cyberattaques du secteur privé les plus marquantes de 2022. Ce type d’attaque n’est pas possible sur la OneWave, grâce à la sécurité matérielle utilisée dans notre carte biométrique.

Les nouvelles méthodes antiphising

Même si un second facteur d’authentification comme la mise en place d’un OTP est un excellent moyen pour ajouter une couche de sécurité supplémentaire lors des authentifications, on commence à observer des attaques visant spécifiquement ce second facteur.

Pour les comptes détenant des données extrêmement sensibles ou utilisant le SSO par exemple, il existe des nouveaux standards d’authentification, plus robustes et dits “passwordless”.

Les protocoles FIFO (Fast Identity Online), FIDO 2 et FIDO U2F

Il s’agit d’une méthode visant à éliminer l’utilisation des mots de passe sur les ordinateurs de bureau et les smartphones. Ces protocoles sont basés sur l’utilisation d’une clé privée, ou de la biométrie, supprimant la fatigue liée à la rétention d’un mot de passe complexe et unique. Cependant et avant de vouloir mettre en place le protocole FIDO, il convient de garder à l’esprit que ce dernier n’est pas compatible avec tous les services.

Méthodes Zero Knowledge

Appelés en français “preuve à divulgation nulle de connaissance”, ces protocoles Zero Knowledge basés sur la cryptologie mettent en scène une entité nommée “fournisseur de preuve” dans le but de prouver mathématiquement à un “vérificateur”, qu’une proposition est véridique, sans pour autant dévoiler une identité ou un mot de passe.

Pour prémunir les collaborateurs contre le phishing, la formation et la sensibilisation sont essentielles. La mise en place d’une méthode d’authentification forte est ensuite un excellent premier pas pour sécuriser les authentifications. Enfin, l’OTP reste la solution la plus compatible avec les services existants, et offre un niveau de sécurité très robuste.

Cependant, il peut être intéressant de mettre en place d’autres protocoles plus résistants type FIDO pour protéger les données les plus sensibles.

Sources

2 https://solutions.lesechos.fr/tech/c/le-marche-de-la-cybersecurite-en-france-ou-en-est-on-en-2022-34909/

3 https://www.cybintsolutions.com/cyber-security-facts-stats/

4 https://www.itforbusiness.fr/62-des-salaries-francais-nont-jamais-recu-de-formation-cybersecurite-55837

5 https://www.ssi.gouv.fr/uploads/2021/10/anssi-guide-authentification_multifacteur_et_mots_de_passe.pdf