Trezor, Signal, Airbus… Des centaines d’organisations sont la cible d’attaques par rebond chaque année. Ce type d’attaque redoutablement efficace fait planer au-dessus des prestataires de services et des ESN (entreprises de services numériques) la menace d’une intrusion dans leur SI et l’accès aux comptes de leurs clients.

Sommaire

Qu’est ce qu’une attaque par rebond ?

Quelles sont les conséquences d’une attaque par rebond ?

Se protéger : ne devenez pas le maillon faible d’un de vos clients

Qu’est-ce qu’une attaque par rebond ?

Une attaque par rebond vise la chaîne d’approvisionnement (supply chain). Elle va chercher les failles qui peuvent exister dans les flux physiques, d’information, financiers et administratifs afin de s’en servir comme canal d’entrée pour accéder au SI d’une autre entreprise cliente ou partenaire.

Prenons l’exemple de Mailchimp, célèbre plateforme d’emailing utilisée par des millions d’entreprises dans le monde entier :

Bon à savoir

L’attaque MailChimp rebondit sur ses clients

Tout commence chez Mailchimp, entreprise américaine de service d’emails marketing appartenant au groupe de logiciels financiers Intuit, le 26 mars dernier.

La CISO de MailChimp, Siobhan Smyth raconte :

« L’incident s’est propagé par un acteur externe qui a conduit une attaque d’ingénierie sociale réussie sur les employés de MailChimp, donnant lieu a des identifiants employés compromis ».

Ni une, ni deux, MailChimp réagit vite et arrive à stopper l’attaque rapidement. Seulement 319 comptes et les mailings lists de 102 comptes auraient été siphonnées par les attaquants. L’entreprise prévient alors les comptes concernés, conseille l’activation du double-facteur pour sécuriser les comptes et espère que l’histoire se termine là.

Un rapide piratage qui a coûté $87,000 à un client de Trezor

Malheureusement pour MailChimp, les attaquants ont réussi à mettre la main sur une des listes de l’entreprise de portefeuille hardware pour cryptomonnaies, Trezor.

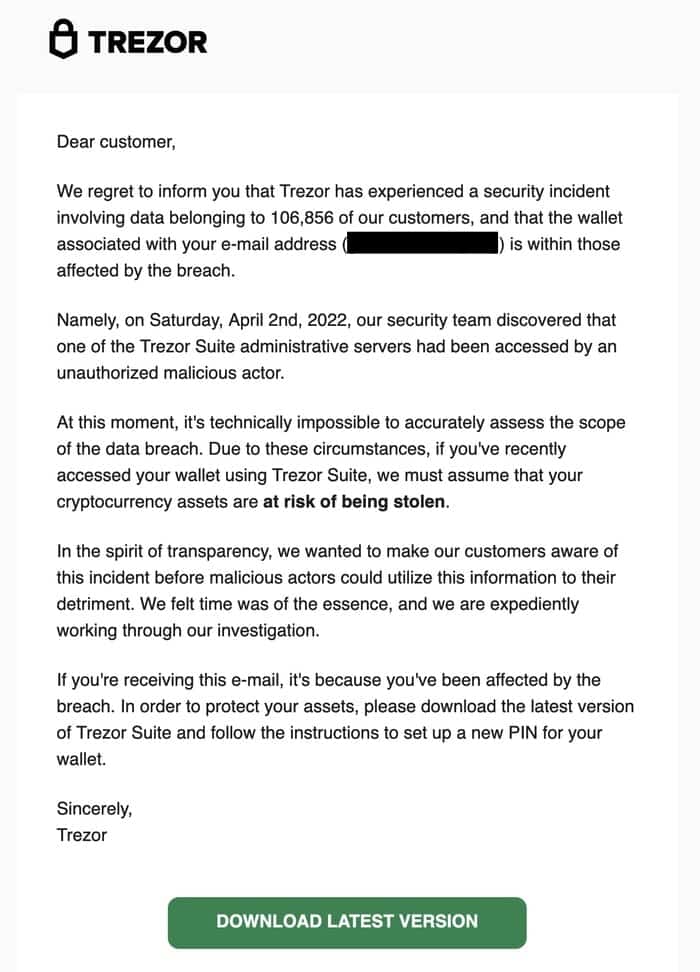

Ils envoient alors cet mail, particulièrement bien réalisé, à leurs clients pour les informer d’un incident de sécurité (sic) :

Traduction très rapide et très simplifiée :

Nous rencontrons un incident de sécurité. Vos cryptomonnaies peuvent être dérobées à tout moment. Téléchargez la dernière version du Trezor Suite pour paramétrer un nouveau PIN pour votre portefeuille.

En cliquant sur le lien, l’utilisateur bien malheureux se rend sur un site frauduleux et voit son portefeuille vidé de ses assets.

C’est ainsi qu’un américain a saisi la justice contre MailChimp pour « manquement à prendre des mesures adéquates et raisonnables pour assurer que ses données soient protégées ».

Pourquoi les attaques par rebond sont la nouvelle mine d’or des hackers ?

Il suffit parfois de quelques SMS de phishing bien tournés pour récolter les login d’employés. Chez Authy-Twilio, les SMS – venant d’un fournisseur américain classique – prétextaient une mise à jour d’identifiants et partageaient un lien utilisant les mots-clés « SSO » et « OKTA ». Au clic, les employés se retrouvaient sur une landing page somme toute normale et livraient leurs identifiants sans se poser de question. Une fois l’accès au SI de Twilio obtenu, les pirates ont réussi à accéder aux données de 150 de leurs clients dont la messagerie sécurisée Signal.

Ces attaques par rebond utilisent donc massivement le phishing et autres attaques opportunistes pour accéder au SI d’un sous-traitant ou d’une organisation partenaire. Une fois dans le réseau, les pirates parviennent à infecter les entreprises clientes sans les viser directement. Ce fut le cas d’Airbus, Rolls Royce et Expleo en 2019 1 qui ont dû faire face à une série d’attaques par rebond. Les pirates ciblaient les VPN des sous-traitants et une fois à l’intérieur du réseau privé, ils se faisaient passer pour ces sous-traitants et pouvaient ainsi accéder au réseau.

Les ESN et prestataires de service au coeur de la menace d’attaques par rebond

Recrutées pour leurs prestations de conseil, des solutions informatiques, de la formation, du développement, de l’ingénierie, les ESN sont les partenaires fétiches beaucoup d’entreprises ayant toutes des informations à protéger. C’est pour ce savoir-faire de transformation numérique, d’informatique et de nouvelles technologiques que ces entreprises font appel aux services d’ESN. Aussi, la responsabilité des anciennes SSII est d’autant plus importante lorsqu’une cyberattaque rebondit vers l’un de ses clients, fournisseurs, sous-traitants, etc.

Outre les possibles répercussions juridiques pouvant se chiffrer en millions d’euros, les ESN ayant subi une attaque par rebond ou par chaine d’approvisionnement souffriront également d’une mauvaise image et d’une perte de confiance auprès des clients actuels et prospects.

Les entreprises du numérique se doivent donc de protéger correctement tous leurs accès réseau. Face à ce fléau grandissant, l’Europe commence à réagir en établissant de nouvelles obligations de sécurité. Les ESN de plus de 50 salariés doivent désormais se plier aux exigences de la directive NIS2 (Network and Information Security) révisée en 2022. Cette dernière impose notamment la notification dans les 24 heures de tout incident dans le but de stopper la contagion d’une attaque.

Les multiples projets en cours ou en pause rythment les mouvements des collaborateurs dans l’entreprise qui jonglent avec de multiples comptes. Le risque de comptes fantômes est d’autant plus grand que les ESN ont un fort turn-over dans leurs équipes.

Les hackers se frottent les mains face lorsque de telles failles se présentent ! Il suffit qu’ils opèrent des attaques opportunistes ou au hasard, généralement par e-mailing, pour finir par accéder au datacenter de l’ESN et à celui de ses clients. Pour toutes ces raisons, les DSI de ces ESN ont tout intérêt à mettre en place une sérieuse politique de sécurité et de l’authentification forte.

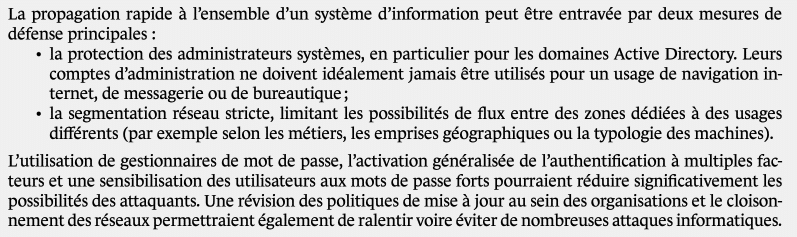

Voici ce que conseille l’ANSSI dans son « Panorama de la menace informatique 2021 » :

Quelles sont les conséquences d’une attaque par rebond pour le client ?

Pendant la cyberattaque

Une fois le pirate dans le système d’informations de l’entreprise, il accède aux données convoitées, plus ou moins facilement. Il pourra ensuite chiffrer le système, fuiter les données ou choisir une autre méthode pour se révéler.

A partir de ce moment-là, l’équipe IT est sur le pied de guerre et les premières conséquences commencent pour l’entreprise :

- Interruption des appareils compromis, d’internet ou des datacenters, voire de la production selon l’importance de l’attaque,

- Chômage technique pour les autres équipes,

- Perte de données partielle ou totale lors de la restauration et redémarrage selon les pratiques de sauvegarde,

- Préparation de la communication de crise auprès des clients et partenaires.

Après la cyberattaque, le temps du bilan

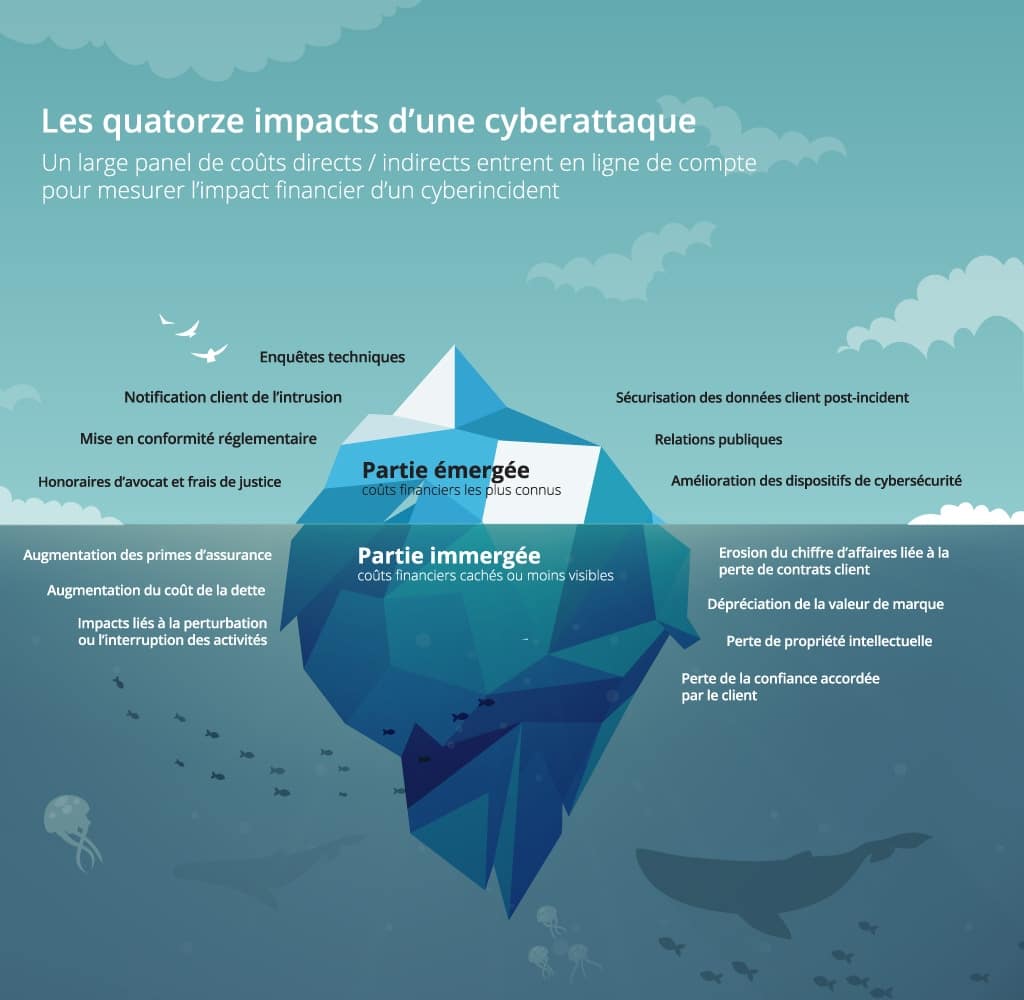

Une fois l’attaque terminée, il sera temps de faire le bilan. Parmi les nombreuses séquelles désastreuses d’une cyberattaque, on compte :

- Immobilisation du SI, du personnel et de la production

- Détérioration de l’image de marque et de la confiance des clients

- Pertes financières

Ces 3 conséquences dramatiques se nourrissent les unes les autres, pour le prestataire de service comme pour le client cible. Le fournisseur peut alors voir sa réputation fondre comme neige au soleil et perdre ses clients par manque de confiance. Les exemples abondent à l’image de l’américain Accellion qui sécurise les communications de contenu sensible. Après un piratage de son logiciel impactant des dizaines de clients au niveau mondial, il a perdu des contrats, et notamment celui de la Reserve Bank de Nouvelle-Zélande qui a changé de prestataire.

Se protéger : ne devenez pas le maillon faible d’un de vos clients

L’objectif est de ne pas devenir le maillon faible de la chaine. En se mettant en conformité avec la directive NIS2, vous êtes prêt à répondre aux exigences de cybersécurité à venir de la part des clients :

- se protéger des attaques mais surtout,

- pérenniser l’activité en protégeant les données des clients et partenaires.

Il est par ailleurs essentiel de ne pas oublier de demander le même niveau d’exigence aux prestataires extérieurs.

Dans un monde de plus en plus sous (cyber)pression, les cahiers des charges des clients vont voir fleurir de nombreuses demandes de conformité. C’est une opportunité commerciale de se démarquer de la concurrence et de rassurer ses clients en les anticipant.

>> A lire aussi : 7 arguments pour convaincre le COMEX de renforcer la gestion des accès et des identités <<